1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

|

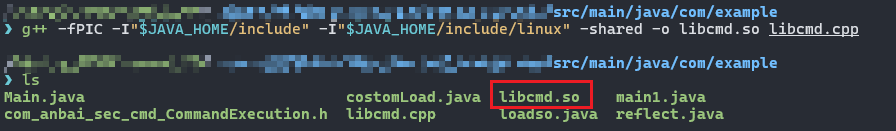

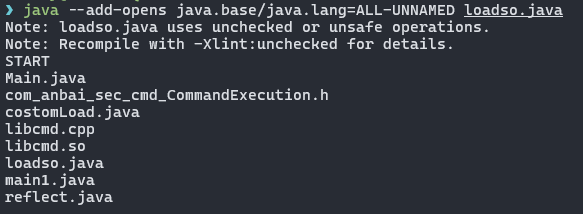

java --add-opens java.base/java.lang=ALL-UNNAMED loadso.java

public class loadso {

public static void main(String[] args) {

System.out.println("START");

String COMMAND_CLASS_NAME = "com.anbai.sec.cmd.CommandExecution";

byte[] COMMAND_CLASS_BYTES = new byte[]{

-54, -2, -70, -66, 0, 0, 0, 49, 0, 15, 10, 0, 3, 0, 12, 7, 0, 13, 7, 0, 14, 1,

0, 6, 60, 105, 110, 105, 116, 62, 1, 0, 3, 40, 41, 86, 1, 0, 4, 67, 111, 100,

101, 1, 0, 15, 76, 105, 110, 101, 78, 117, 109, 98, 101, 114, 84, 97, 98, 108,

101, 1, 0, 4, 101, 120, 101, 99, 1, 0, 38, 40, 76, 106, 97, 118, 97, 47, 108, 97,

110, 103, 47, 83, 116, 114, 105, 110, 103, 59, 41, 76, 106, 97, 118, 97, 47, 108,

97, 110, 103, 47, 83, 116, 114, 105, 110, 103, 59, 1, 0, 10, 83, 111, 117, 114,

99, 101, 70, 105, 108, 101, 1, 0, 21, 67, 111, 109, 109, 97, 110, 100, 69, 120,

101, 99, 117, 116, 105, 111, 110, 46, 106, 97, 118, 97, 12, 0, 4, 0, 5, 1, 0, 34,

99, 111, 109, 47, 97, 110, 98, 97, 105, 47, 115, 101, 99, 47, 99, 109, 100, 47, 67,

111, 109, 109, 97, 110, 100, 69, 120, 101, 99, 117, 116, 105, 111, 110, 1, 0, 16,

106, 97, 118, 97, 47, 108, 97, 110, 103, 47, 79, 98, 106, 101, 99, 116, 0, 33, 0,

2, 0, 3, 0, 0, 0, 0, 0, 2, 0, 1, 0, 4, 0, 5, 0, 1, 0, 6, 0, 0, 0, 29, 0, 1, 0, 1,

0, 0, 0, 5, 42, -73, 0, 1, -79, 0, 0, 0, 1, 0, 7, 0, 0, 0, 6, 0, 1, 0, 0, 0, 7, 1,

9, 0, 8, 0, 9, 0, 0, 0, 1, 0, 10, 0, 0, 0, 2, 0, 11

};

String cmd = "ls";

try {

ClassLoader loader = new ClassLoader(ClassLoader.getSystemClassLoader()) {

@Override

protected Class<?> findClass(String name) throws ClassNotFoundException {

try {

return super.findClass(name);

} catch (ClassNotFoundException e) {

return defineClass(COMMAND_CLASS_NAME, COMMAND_CLASS_BYTES, 0, COMMAND_CLASS_BYTES.length);

}

}

};

// 测试时候换成自己编译好的lib路径

java.io.File libPath = new java.io.File("./libcmd.so");

// load命令执行类

Class commandClass = loader.loadClass("com.anbai.sec.cmd.CommandExecution");

java.lang.reflect.Method loadLibraryMethod = ClassLoader.class.getDeclaredMethod("loadLibrary", Class.class, java.io.File.class);

loadLibraryMethod.setAccessible(true);

loadLibraryMethod.invoke(ClassLoader.getSystemClassLoader(), commandClass, libPath);

String content = (String) commandClass.getMethod("exec", String.class).invoke(null, cmd);

System.out.println(content);

} catch (Exception e) {

System.out.println("error:");

System.out.println(e);

for (StackTraceElement element : e.getStackTrace()) {

System.out.println(element);

}

}

}

}

|